Ajouter un utilisateur à partir d'un fournisseur d'identité

Dans ce cas d’utilisation, nous expliquerons comment utiliser un fournisseur d’identité en tant que source d’utilisateurs. Nous ne ferons pas l’intégration complète, mais nous examinerons les possibilités et les cas d’utilisation courants.

Pourquoi utiliser un fournisseur d’identité (IdP) ?

Les fournisseurs d’identité sont utilisés pour permettre la connexion à Okta et donc à AWS IAM Identity Center avec les comptes existants de Google, ADFS, Facebook, etc.

Comment se passe la connexion avec un IdP ?

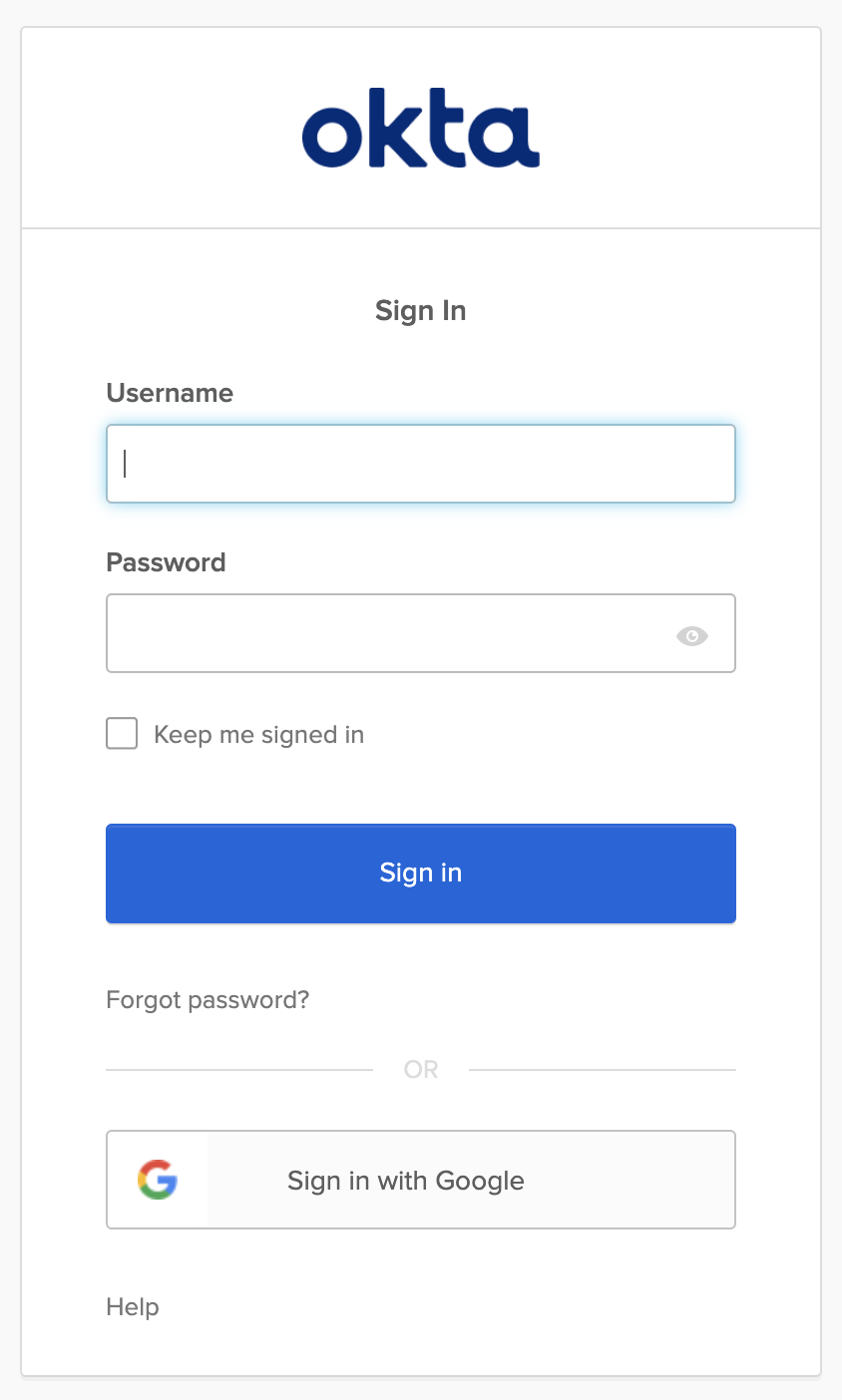

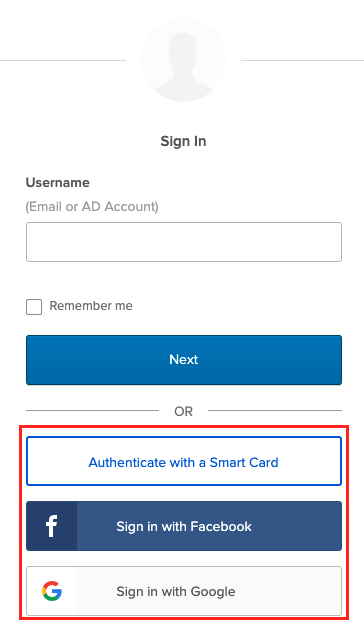

L’expérience de connexion peut être conçue de plusieurs manières, comme vous pouvez le voir dans la capture d’écran suivante :

- Règles de routage/IdP Discovery : L’utilisateur entre son nom d’utilisateur ou son adresse e-mail et les règles définissent le fournisseur d’identité. Vous pouvez voir que le champ pour saisir le mot de passe n’est pas affiché, car cela n’a aucun sens si l’utilisateur est routé vers un fournisseur d’identité. Les règles peuvent être par exemple un nom de domaine, par ex. tous les utilisateurs avec @partner.com seront redirigés vers un fournisseur d’identité spécifique d’un partenaire.

- Boutons : l’utilisateur clique sur un bouton comme indiqué dans la capture d’écran pour s’inscrire ou se connecter lui-même, par ex. Carte à puce, Facebook ou Google.

Étapes de configuration

-

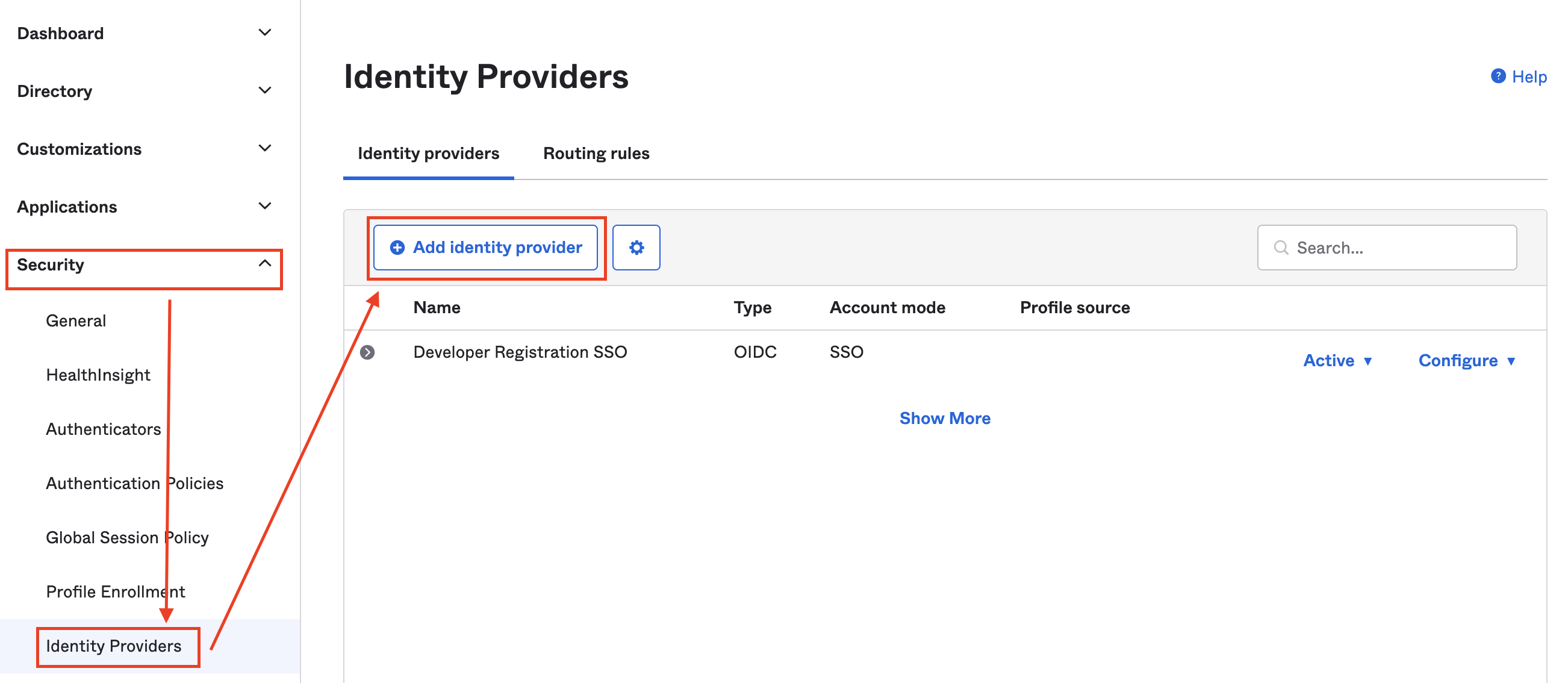

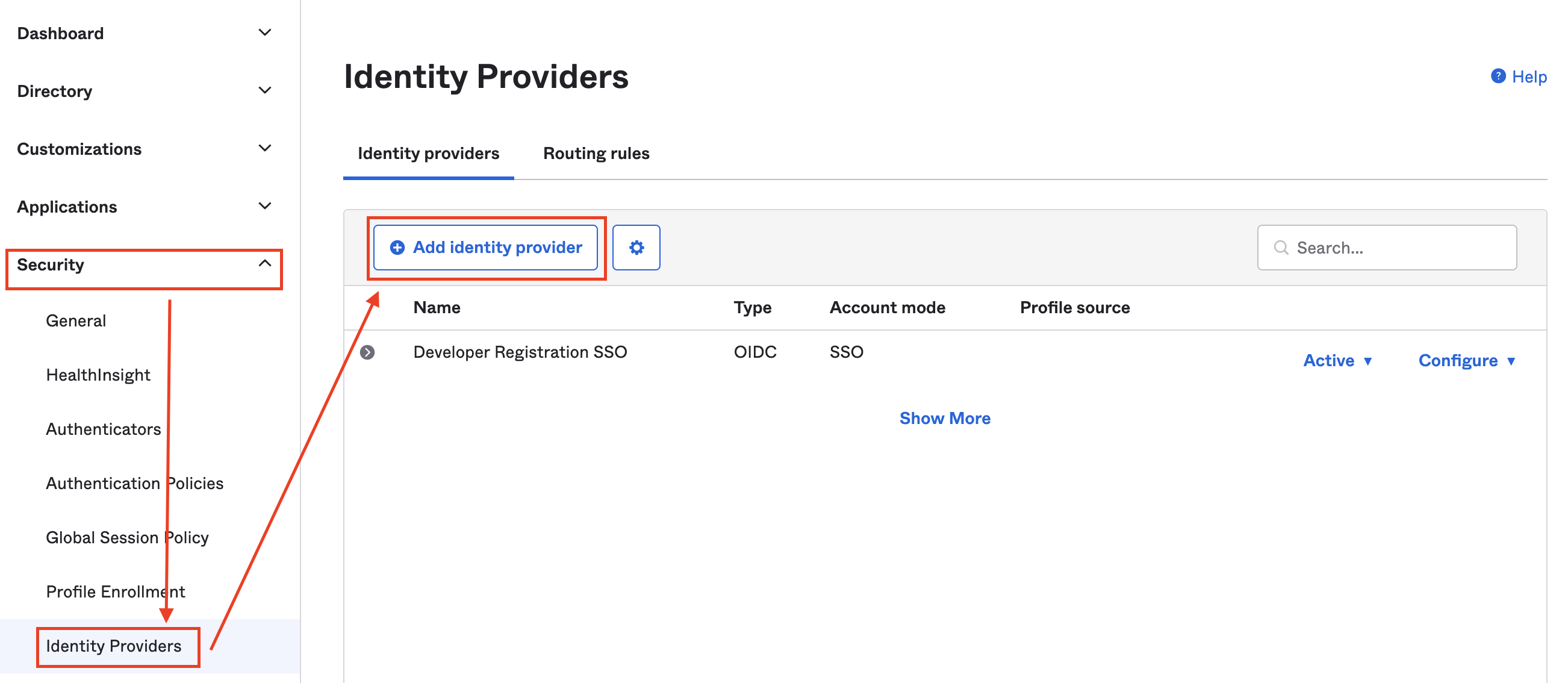

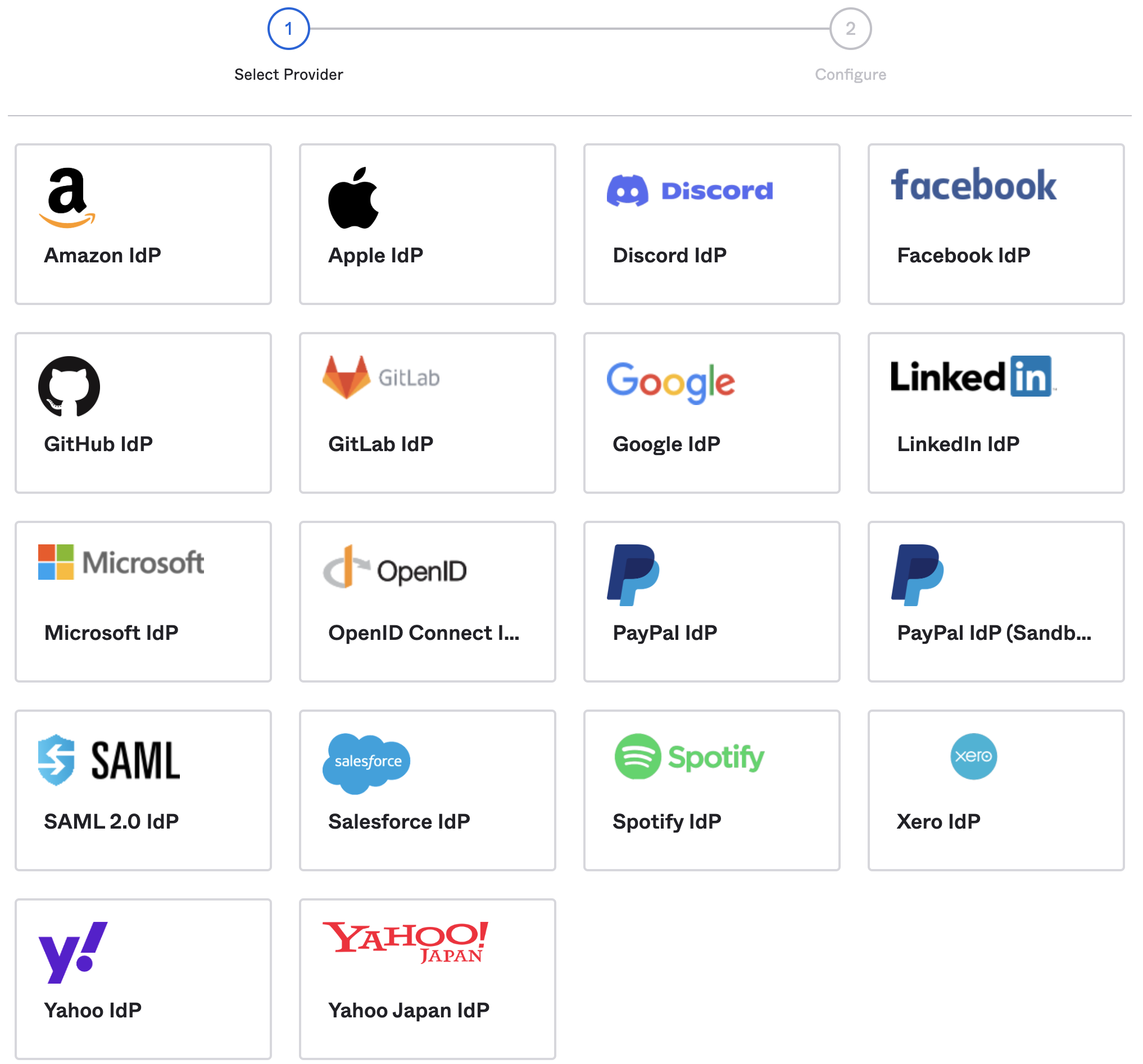

Les fournisseurs d’identité sont configurés dans Security -> Identity Providers. Okta fournit une intégration prête à l’emploi avec plusieurs IdP. Voici les instructions pour les configurer

-

Cliquez sur Add Identity Provider pour visualiser la liste des IdP supportés.

-

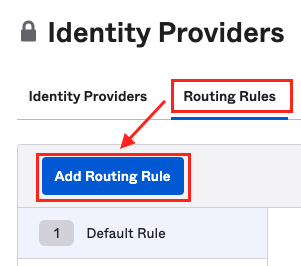

L’étape suivante consiste à créer une règle de routage. Sur la même page, passez à l’onglet Routing Rules et cliquez sur Add Routing Rule pour en créer une.

-

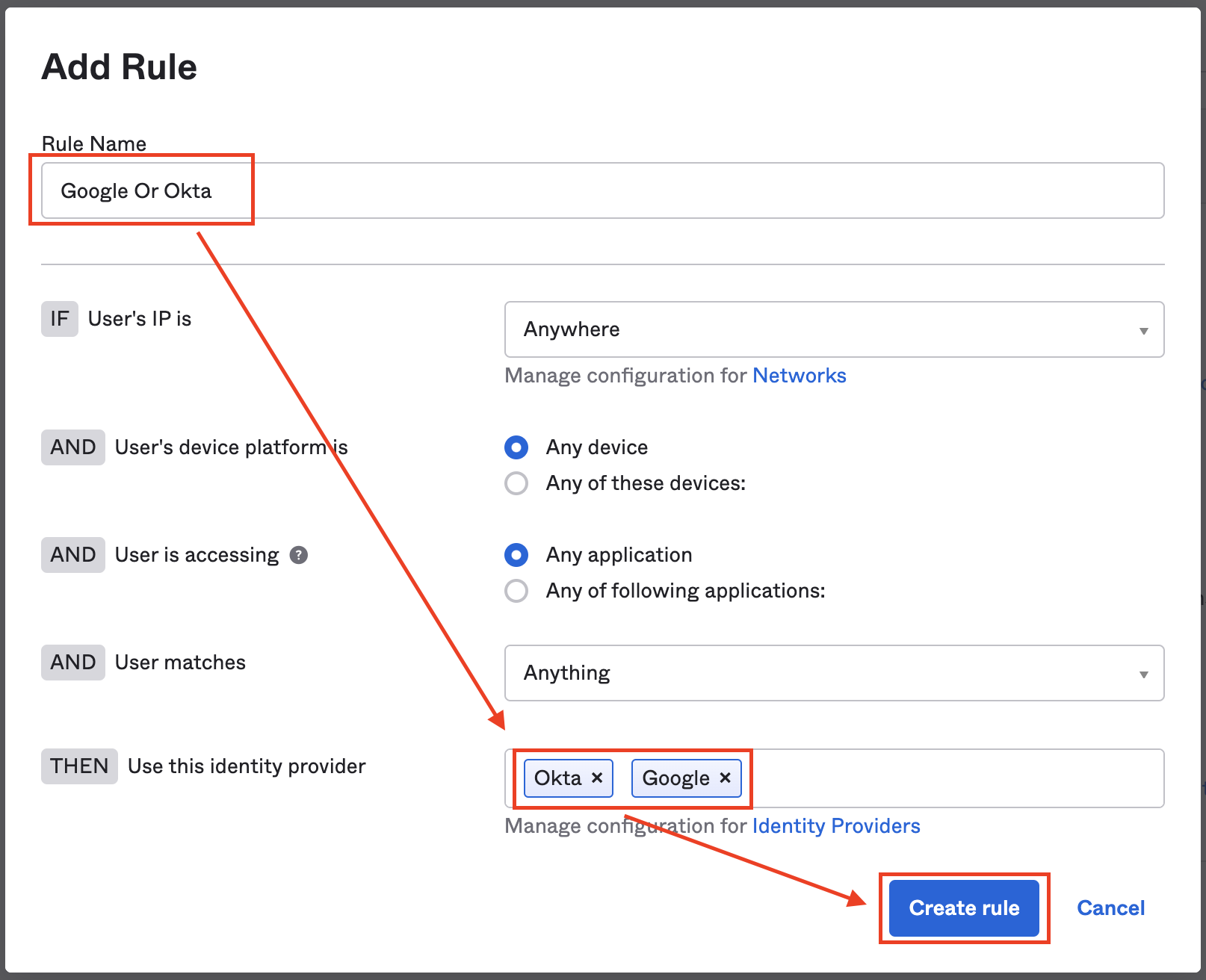

Voici un exemple de règle de routage. Chaque utilisateur qui se connecte avec Google ou Okta sera autorisé.

-

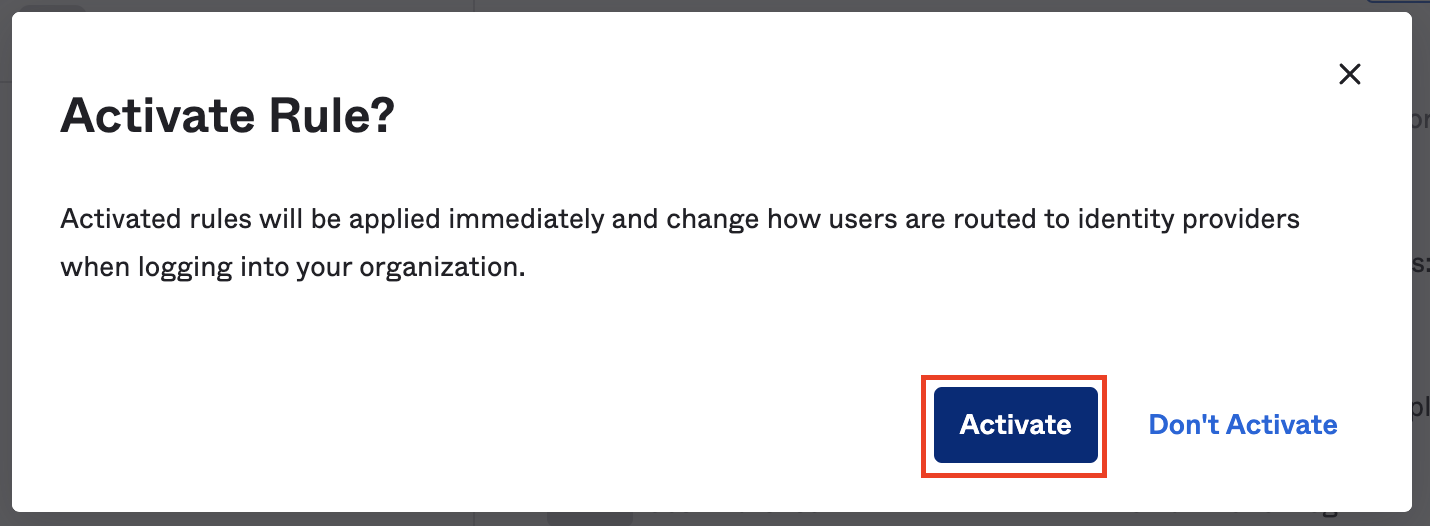

Une fenêtre s’ouvre pour activer la nouvelle règle, cliquez sur Activate.

-

Après avoir activé la règle de routage, vous pouvez voir que le champ Sign in with Google est disponible.