Activer MFA dans Okta

Dans ce cas d’utilisation, vous activerez MFA avec Okta Verify pour chaque connexion à Okta et donc à AWS IAM Identity Center.

Pourquoi introduire l’AMF ?

L’identité est le nouveau périmètre et les organisations introduisent la MFA pour mieux protéger l’accès aux applications et aux services.

Pourquoi Okta ?

Il ne suffit pas d’avoir une solution MFA, les organisations doivent pouvoir l’intégrer de manière sécurisée pour toutes les applications. Okta fournit plus de 7 000 intégrations SSO pour les applications cloud et sur site. Okta protège toutes ces applications avec MFA et si vous ne les trouvez pas sur l’ Okta Integration Network (OIN) , Okta prend en charge les standards ouverts et d’autres méthodes d’intégration.

L’introduction d’un deuxième facteur ajoute des frictions à l’expérience de l’utilisateur final. Avec l’

Authentification multifacteur adaptative Okta

, les organisations définissent en fonction du risque et du contexte le juste équilibre entre sécurité et expérience utilisateur.

Okta fournit une grande variété de facteurs neutres vis-à-vis du fournisseur . En voici quelques-uns :

- Okta Verify : application pour smartphone pour Android et iOS prenant en charge la notification push, facile à utiliser, et l’OTP

- U2F, FIDO2 & WebAuth : par ex. authentification biométrique avec Apple TouchID, Windows Hello et YubiKey

- Authentification Google

- Magic Link et OTP par e-mail

- OTP par SMS

- Intégration des tokens matériels existants, des solutions MFA héritées et OATH-OTP

- Authentification sans mot de passe, certificats et plus

Étapes de configuration: ajouter le facteur Okta Verify

-

Ouvrez la console d’administration Okta et allez dans Security -> Authenticator et cliquez sur Add Authenticator.

-

Sélectionnez Add pour Okta Verify. Okta supporte plus d’authentificateurs que ceux présentés ici, mais ils ne sont pas disponibles dans le cadre de l’essai gratuit. Si vous avez un MacBook avec TouchID, WindowsHello ou une clé compatible FIDO comme une YubiKey, vous pouvez également activer FIDO2 (WebAuthn).

-

Sélectionnez dans la boîte de dialogue de configuration d’Okta Verify

- Push notification (Android and iOS only) : Cela permettra d’utiliser une notification push à côté d’un OTP avec l’application Okta Verify sur iOS et Android.

- Okta FastPass (All platforms) : Ceci permettra de se connecter sans mot de passe avec l’application gratuite Okta Verify disponible sur Mac, Windows, iOS et Android.

- Show the “Sign in with OktaFastpass” button : Cela permettra de se connecter sans mot de passe avec Okta Verify sans entrer de nom d’utilisateur ou de mot de passe.

- Une fois que l’enrôlement MFA est autorisé, il peut être configuré dans l’onglet Factor Enrollment. Une configuration par défaut est fournie et ça convient pour l’atelier.

Étapes de configuration: ajouter une politique Single Sign-On dans AWS IAM Identity Center

L’étape suivante consiste à appliquer l’authentification MFA lors de la connexion à Okta.

-

Allez dans Applications -> Applications et sélectionnez l’application AWS IAM Identity Center.

-

Passez à l’onglet Sign On. Défilez vers le bas et cliquez sur View policy details.

-

Une politique par défaut (Default Policy) a été automatiquement attribuée à l’application AWS IAM Identity Center. Cette politique est partagée par plusieurs applications. Pour des raisons de simplicité, nous allons appliquer le MFA à toutes les applications, mais vous pouvez également créer une politique dédiée uniquement à l’application AWS IAM Identity Center.

-

Cliquez sur Add rule.

-

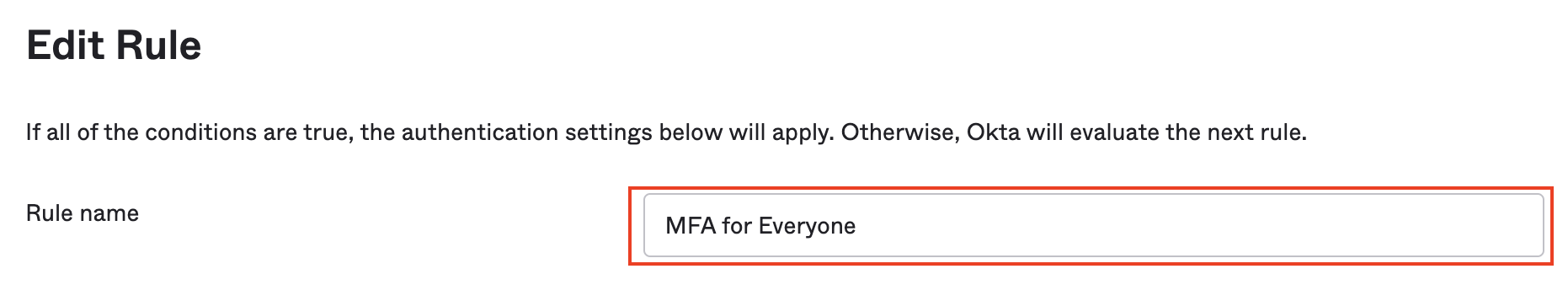

Entrez le nom de la règle MFA for Everyone.

-

Sélectionnez Possesion Factor. Okta affichera automatiquement tous les authentificateurs activés dans votre tenant Okta qui ont le type de facteur selectionné.

-

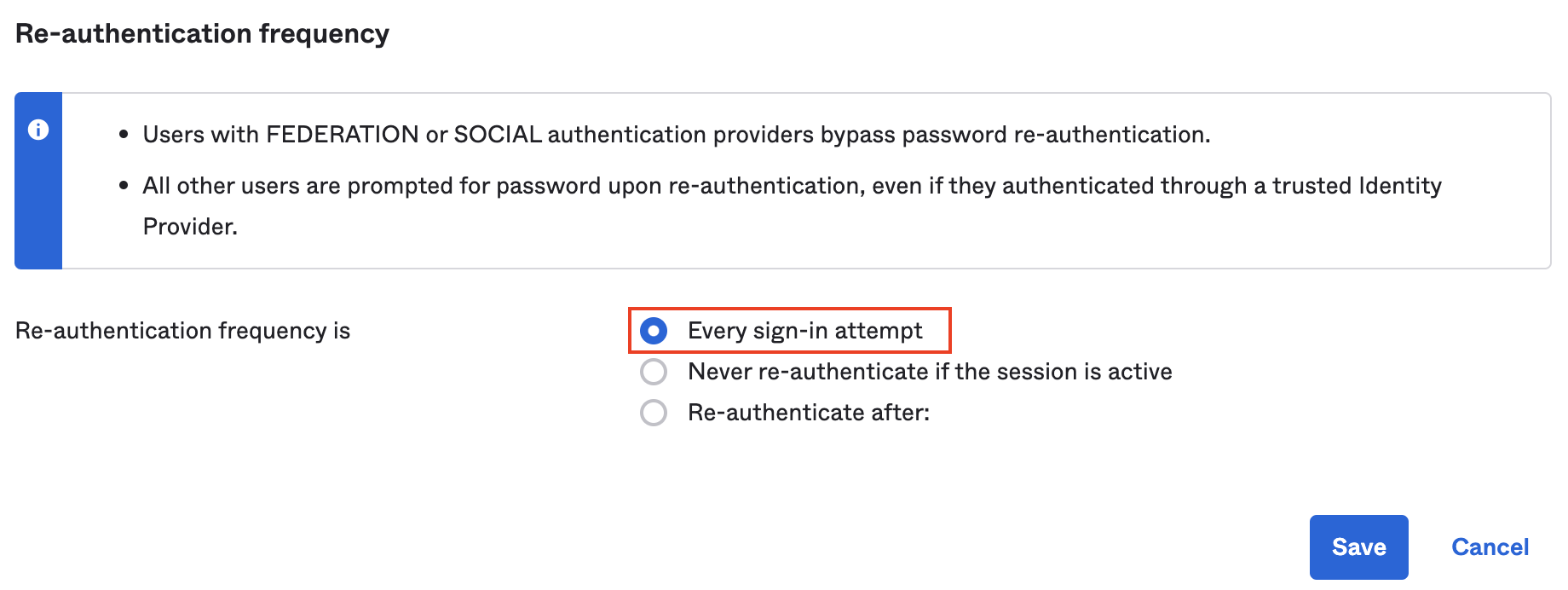

Pour appliquer le MFA à chaque connexion, sélectionnez Every sign-in attempt et cliquez sur Save.

-

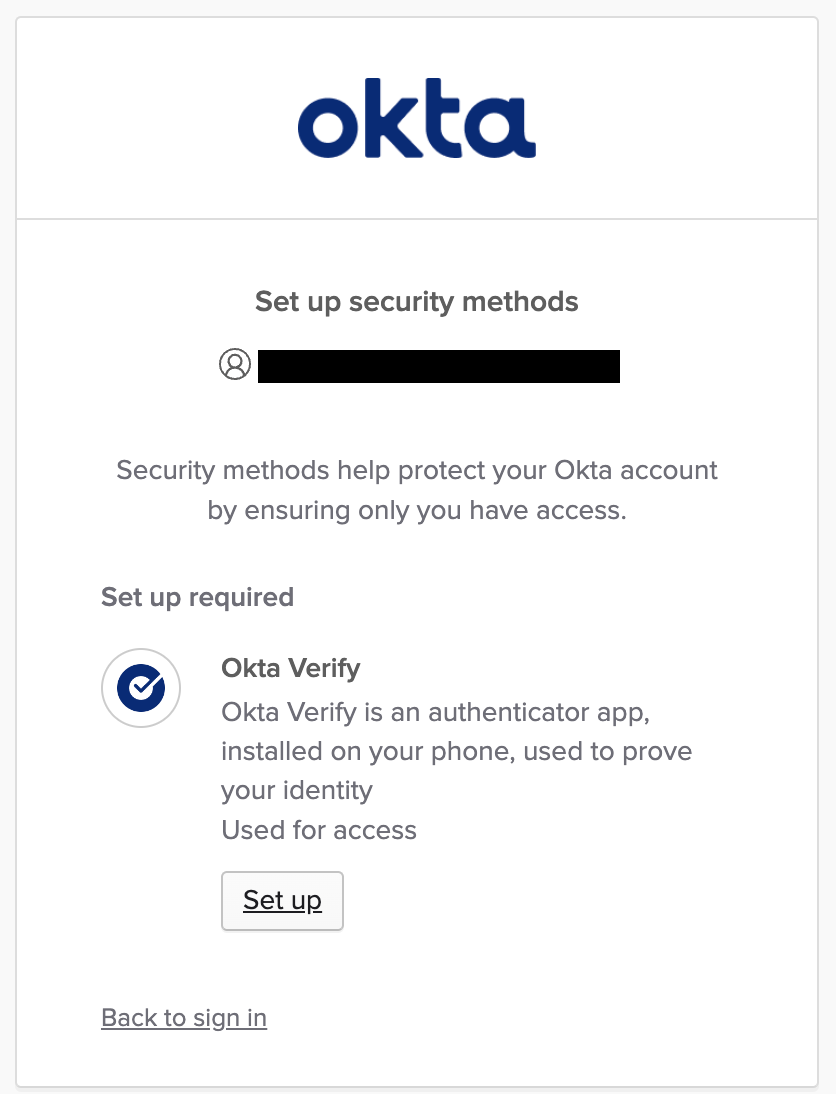

C’est tout. Okta vous demandera lors de la prochaine connexion d’enregistrer votre MFA (Okta Verify) et vous devrez l’utiliser lors des connexions suivantes.

Test

-

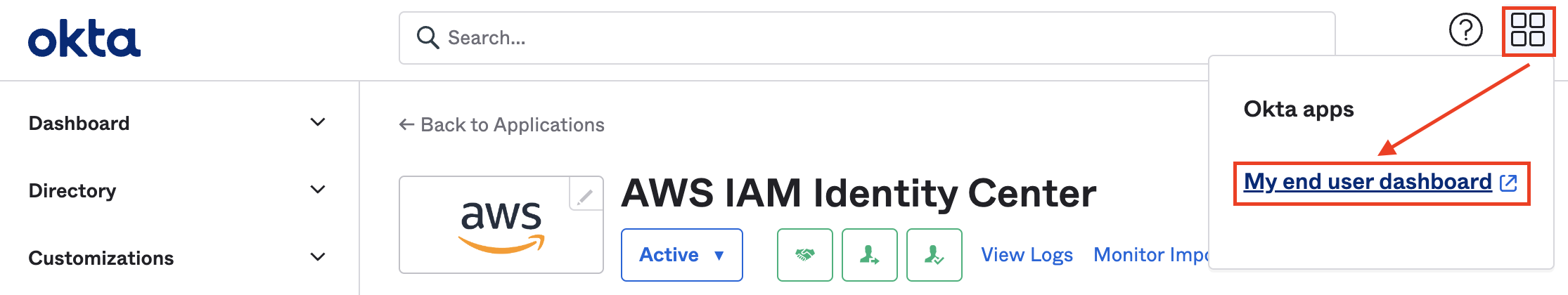

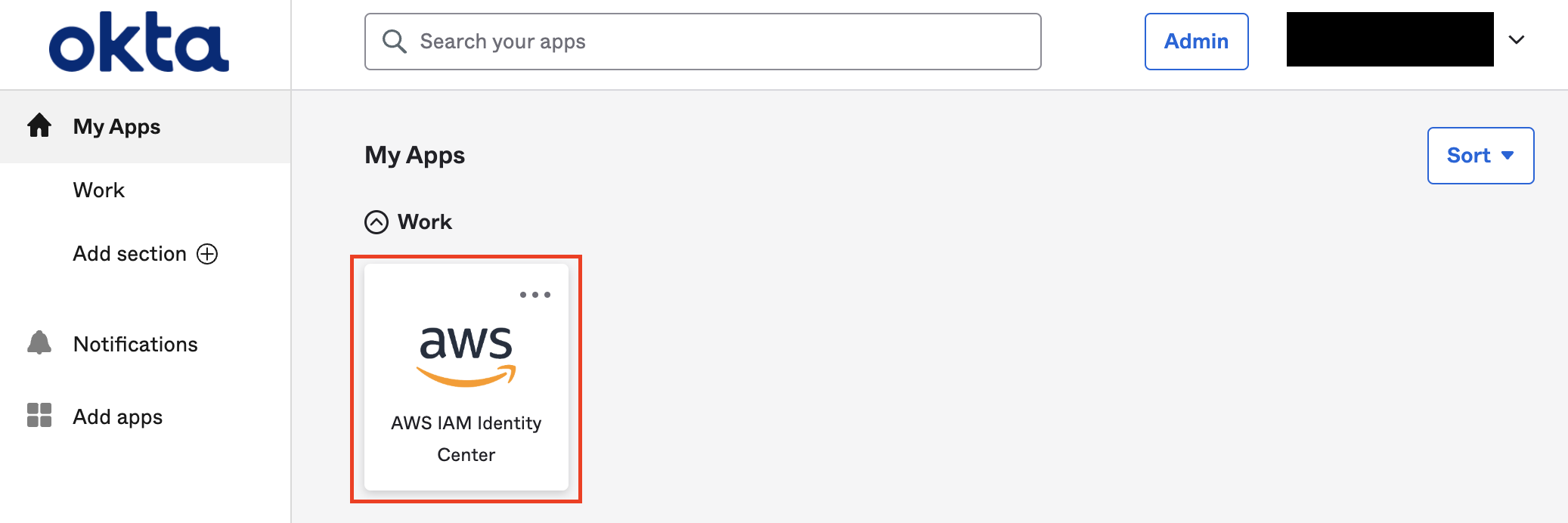

Allez au tableau de bord de l’utilisateur final.

-

Cliquez sur l’application AWS IAM Identity Center.

-

La première fois que vous vous connectez, vous serez invité à vous inscrire à votre MFA (Okta Verify).